В эпоху современных автомобилей, автопроизводители и сторонние разработчики конкурировать между собой, чтобы превратить смартфоны в пульт дистанционного управления автотранспортом, что позволяет водителю обнаружить, заблокировать и разблокировать авто одним касанием экрана. Некоторые приложения даже позволяют управлять грузовыми автомобилями. Но еще одной глобальной проблемой стало то, что смартфоны довольно легко взломать. А следовательно — угнать авто. В мире хакеры с телефона Android угоняют миллионы машин.

Это не пустые слова, а тревожный результат тестирования девяти различных подключенных к автомобилю Android приложений из семи компаний. Программисты из компании Касперского обнаружили, что большинство приложений, особенно самых популярных, не имеют даже элементарной программы защиты. То есть водители могут всего за несколько минут лишиться своего автомобиля.

Еще один путь, с помощью которого хакеры угоняют машины — это вирус, установленный на телефон водителя. Особенно это касается тех, кто с телефона обычно запускают автомобили.

Программисты подчеркивают: на сегодняшний день нет практически ни одного приложения для запуска автомобиля, его обнаружения и блокировки, которое было бы безопасно. Поэтому кражи вещей из автомобиля, или в худшем случае, самой машины, сегодня стали очень простыми.

Автоворам для того, чтобы завладеть чужой машиной, достаточно всего лишь несколько минут. Поэтому если вы с помощью мобильного приложения закрываете свой автомобиль — вы в зоне риска.

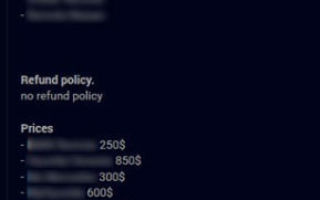

Стоит отметить, что на некоторых автофорумах уже появились объявления о покупке или продаже «специальных программ», которые позволяют без проблем угнать автомобиль. Ниже представлены скриншоты таких предложений.

Исследователи лаборатории Касперского выделяют три техники для использования приложений Android (iOS, как правило, считается гораздо труднее взломать.)

Отметим, что логин и пароль к приложению хранится в незашифрованном виде в памяти телефона. Хакер может получить доступ к этим сохраненным регистрационным данным и отправить их в свой командно-контрольный сервер.

Второй путь — это запуск для скачивания мобильного приложения для автомобилей, которые изначально содержат вредоносный код, автоматически скачивающий данные при регистрации.

Третий — это заражение смартфона вредоносными программами, которые при запуске приложения, атакует телефон с помощью поддельного интерфейса. То есть, владелец автомобиля думает, что вводит свои данные, входя в настоящее приложение, а оно — всего лишь «подложка» для вредоносной программы.

- «Если бы мы были автоворами — мы бы действовали самым легким путем — третьим», — говорят программисты Касперского.

- В то же время специалисты затруднились ответить, когда автовладельцы получат более ли менее защищенные мобильные приложения, позволяющие завести, заблокировать и разблокировать машину в один клик.

- «Мы сами удивляемся тому факту, что безопасности автомобилей уделяется намного меньше внимания, чем, например, безопасности банковских вкладов», — говорят специалисты.

- Поэтому будьте осторожны, и серьезно подумайте: стоит ли рисковать своим автомобилем ради новомодных веяний?

- Thhejizn по материалам wired.com

Источник: http://thejizn.com/2017/02/17/hakery-s-telefona-ugonyaut-mashiny/

Ограбление по-хакерски

В 2017-м ущерб, видимо, будет еще больше. Грабить финансовые организации, как ни странно, стало проще, а защита от мошенников нового типа работает плохо.

ВЛАДИМИР РУВИНСКИЙ

Кража года

В последний день зимы 2016 года, 29 февраля, столичный Металлинвестбанк лишился 200 млн рублей. Их, как было установлено позже, украли хакеры. Все произошло быстро. Терминалы, с которых управляется корреспондентский счет кредитного учреждения в ЦБ, начали несанкционированно отправлять с него деньги на сторонние счета. Адресаты — частные лица в коммерческих банках по всей стране.

Подозрительное поведение компьютеров в Металлинвестбанке обнаружили сразу, заверил “Деньги” зампредправления Михаил Окунев. “Это был взлом канала автоматизированного рабочего места клиента Банка России, АРМ КБР”,— сказал он. Взлом, по словам Окунева, продлился около часа. Чтобы остановить переводы, банк даже запросил ЦБ отключить его от системы расчетов.

К этому времени с корсчета Металлинвестбанка ушло 667 млн рублей. “Треть денег вернулась сразу, примерно треть арестована на счетах в банках, мы рассчитываем, что они к нам вернутся по результатам суда, который, как мы ожидаем, начнется в апреле”,— говорит Михаил Окунев.

Около 200 млн рублей, как уже было сказано, банк все же не вернул: с подконтрольных счетов злоумышленники их либо быстро обналичили, либо перевели дальше.

У этой истории — нечастый для России финал. Через три месяца, в июне 2016-го, ФСБ и МВД сообщили, что совместно в 15 регионах РФ задержали 50 человек, входящих в хакерскую группу под названием Buhtrap. Ее заметили еще в 2014 году, когда она обчищала компании. А в августе 2015-го группировка переключилась исключительно на финансовые организации:

за полгода, по февраль 2016-го, Buhtrap совершила 13 успешных атак на российские банки, похитив 1,8 млрд рублей, отмечает Group-IB, специализирующаяся на предотвращении и расследовании кибератак.

Данная группировка, как говорят источники “Денег” на банковском рынке, стоит и за атакой на Металлинвестбанк. В Group-IB это мнение разделяют.

Рост на 300%

Хищение у Металлинвестбанка 667 млн рублей было в числе самых крупных в РФ — из тех, что были обнародованы. Средняя хакерская кража у российских банков в период с июня 2015-го по май 2016 года составляла около 140 млн рублей. Хотя были и большие суммы. “В двух случаях сумма хищений в 2,5 раза превзошла уставный капитал банка”,— отмечается в прошлогоднем отчете Group-IB.

Всего за 2016 год, сообщил в феврале 2017-го ЦБ, у российских коммерческих банков хакеры похитили 2,2 млрд рублей.

“Если говорить о покушениях на хищения денежных средств со счетов кредитных организаций, то в 2016 году подобным атакам подверглись девять организаций,— уточнила “Деньгам” пресс-служба регулятора.— Злоумышленники пытались похитить около 5 млрд рублей.

При этом удалось остановить хищения на общую сумму порядка 2,8 млрд рублей”.

Очевидно, банки в 2016 году лишились бы еще большей суммы, если бы не захват членов Buhtrap, группировки, на которую, по сведениям Group-IB, приходилось две трети украденного у банков.

Общая сумма киберхищений у финансовых организаций за минувший год, впрочем, может быть и больше. По крайней мере, по подсчетам Group-IB, за период с июня 2015-го по май 2016 года у российских банков в результате целевых атак (когда жертва не случайна, а подбирается со знанием дела) хакеры похитили 2,5 млрд рублей.

Сумма целевых киберхищений у банков, по сведениям Group-IB, к аналогичному периоду 2013-2014 годов выросла на 292%. (По данным ЦБ, с июня 2015-го по май 2016 года у российских банков хакеры украли 1,37 млрд рублей.) “Нас часто обвиняют, что мы цифры завышаем,— я считаю, что мы занижаем”,— подчеркивает директор департамента киберразведки Group-IB Дмитрий Волков.

Более свежих цифр за 2017 год пока у компании нет, но в банковском сообществе неофициально “Деньгам” подтверждают если не увеличение суммы украденного, то рост числа кибератак в российских финансовых организациях.

(При этом сумма похищенного за один раз может и снижаться.) “Атаки ради денег самих банков совершаются все чаще.

Есть мнение, что в последние несколько лет число атак удваивается ежегодно”,— подтверждает Эльман Мехтиев, исполнительный вице-президент Ассоциации российских банков (АРБ).

А компания Positive Technologies, также занимающаяся расследованиями киберпреступлений, прогнозирует, что в 2017 году хакерских атак на банки в РФ будет больше на 30%. Это касается и процессинговых, брокерских структур, операторов денежных переводов — их потери от киберхищений также возрастут.

Не признаются

Металлинвестбанк — редкое исключение из правила. Он публично признал факт кражи и сумму ущерба от действий хакеров. О киберкражах (правда, без подробностей) сообщали также Русский международный банк и казанский Алтынбанк. Остальные предпочитают о потерях не распространяться.

Между тем в США, например, финансовые организации, если хотят избежать больших штрафов, сведения об ущербе от хакеров обязаны не только доводить до регулятора, но и раскрывать публично. У нас, говорят банкиры, такую информацию финансовые и кредитные учреждения не предавали широкой огласке, опасаясь больших имиджевых и репутационных потерь (а закон их к откровенности не обязывает).

Открытых полных данных о том, сколько хакеры украли со счетов у банков, их клиентов — физических или юридических лиц — в России нет.

Соответствующая статистика ЦБ формируется из отчетности банков, которые до 2015 года не спешили делиться с регулятором конфиденциальной информацией о киберкражах. Чуть более года назад их обязали это делать.

“Данные Центробанка в целом по киберхищениям в РФ не отражают картины,— считает бывший руководитель подразделения в управлении К МВД, пожелавший остаться неназванным.— Их гораздо больше, чем говорят банки”. Это, правда, касается в первую очередь киберкраж у клиентов финансовых организаций.

Скрывать от ЦБ такие атаки против самих себя не в интересах банков, уверены собеседники “Денег”. Но сделать это вполне реально.

“Формируя статистическую отчетность, Банк России исходит из того, что кредитные организации добросовестно подходят к формированию отчетности,— сообщила пресс-служба регулятора.— По итогам 2016 года статистика Банка России практически полностью коррелирует со статистикой МВД по такого рода преступлениям”.

Банки — главная мишень

Источник: https://www.kommersant.ru/doc/3235006

Как хакеры взламывают криптоботов на биржах и крадут наши деньги. Самые популярные способы

Криптоиндустрия привлекает миллионы клиентов и тысячи мошенников.

Нерегулируемый «Дикий Запад» этой современной финансовой сферы включает сумасшедшую волатильность, круглосуточную торговлю и анонимные транзакции, скрытые от правительств и регуляторов.

Хакеры всегда готовы украсть миллионы долларов в крипте у неопытных держателей токенов. Мошенники применяют различные схемы – от традиционного фишинга до взлома буфера обмена, – чтобы подменить адреса кошельков.

Один современный подход связан с манипуляциями с криптоботами и API. Мошенники могут скомпрометировать автоматизированное торговое ПО на биржах и размещать любые заявки или получить доступ к конфиденциальным данным пользователей. Если вы подумываете об использовании ботов, не забудьте подробнее почитать об их характеристиках, уязвимостях и мерах безопасности.

Основы криптоботов

Криптовалютные торговые боты – это программы, которые анализируют рынки и автоматически размещают ордера. Учитывая высокую волатильность и постоянные изменения криптомира, боты удобны, так как могут мониторить рынок в режиме 24/7/365. Они также умеют регулярно размещать ордеры на покупку/продажу и приносят больше прибыли.

Звучит чудесно, не правда ли? Тем не менее торговые боты не безупречны. Это относительно сложные системы, строго следующие заданным пользователем параметрам, и поэтому требуют внимательной настройки.

Кроме того, продвинутые программы могут иметь ежемесячную комиссию. Это значит, что можно легко потерять деньги, если не знать, как правильно пользоваться этим инструментом.

Прежде чем заказывать или создавать бота, лучше всего вспомнить общие характеристики ПО премиум-класса:

- надёжность;

- прозрачность;

- прибыльность;

- простота пользования;

- безопасность.

Пожалуй, последний пункт наиболее важен, так как он тесно связан с защищённостью ваших денег. Любой бот – золотая жила для хакеров или фишеров, так что уделите особое внимание защите используемого торгового ПО или платформы. Прежде чем начинать любую деятельность, проверьте меры безопасности всех бирж, перечисленных на TheProblem.wtf.

Недостатки автоматизированной торговли

Источник: Unsplash

Криптоботы исполняют поручения, взаимодействуя с прикладными программными интерфейсами (API) бирж. Как следствие, мы имеем сценарий, где две машины взаимодействуют без ручного контроля.

Проблема в централизованном характере торговых ботов и платформ.

Поскольку хакеры не могут получить доступ к блокчейн-системам из-за их почти идеальной безопасности, они фокусируются на традиционных системах с центральным сервером, которые полагаются на личные данные наподобие паролей, адресов электронных кошельков или ключей. А взломать машины, работающие независимо, ещё проще. Таким образом, боты и API обладают тремя основными недостатками. Их следствиями могут быть следующее.

- Невыгодные сделки. Если хакеры получат доступ к первому уровню торгового интерфейса, то смогут лишь размещать заявки. Разумеется, они будут заключать сделки, выгодные им, а не вам.

- Хищение денег. Второй уровень даёт возможность вывести деньги. Очевидно, что хакеры сделают это после размещения нескольких заявок и получения достаточной прибыли.

- Получение доступа к конфиденциальным данным. Помимо сделок покупки/продажи, мошенники могут получить доступ к личной информации по типу ключей от криптокошельков, привязанных к боту.

Хакеры и их инструменты

Хакеры могут взломать систему и изменить код, чтобы задать ботам новые алгоритмы. Владельцы могут даже не заметить этих изменений и продолжать использовать своё торговое ПО. Существуют и другие способы взлома ботов, торговых программ или API.

Ниже приведены примеры разных технических подходов к взлому криптоботов.

API

Как уже упоминалось, боты взаимодействуют с API бирж – специфическими интерфейсами, позволяющими автоматически размещать заявки. Как правило, эти системы имеют несколько уровней разрешений, защищённых уникальными ключами. Используя схемы фишинга, хакеры могут получить доступ к этим ключам и взломать систему.

В числе самых ярких примеров мошеннического использования API – случай Binance. API этой биржи имеет три типа разрешений: на чтение, торговлю и вывод.

В июле 2018 гогда хакеры получили доступ к первым двум уровням, искусственно раздули цену монеты SYS и перевели огромные суммы на счета и на вывод, которые они контролировали ещё до этого.

В результате Binance временно закрылась, выполнила сброс всех ключей и провела полное тестирование системы безопасности.

В чём же проблема? Binance – платформа с высоким уровнем безопасности, но централизованная. Профессиональные хакеры могут легко похитить ключи и получить контроль над торговыми ботами или API.

Приложения

Источник: https://2Bitcoins.ru/kak-hakery-vzlamyvayut-kriptobotov-na-birzhah/

Хакеры могут украсть личные данные, хранящиеся на компьютере вашего разбитого автомобиля

- Личная информация, включая электронную почту, адреса, встречи из календаря и даже контакты может быть списана из компьютерной системы списанного автомобиля.

- Исследование, проведенное экспертом-хакером GreenTheOnly, показало, что компьютерные системы, установленные в Tesla, хранят большое количество данных даже после того, как автомобиль был отправлен на свалку.

- Несколько тестов показали, что вся синхронизированная информация была сохранена на сломанной модели S Tesla, Model X и Model 3s.

Клиенты Tesla могут стереть информацию из базы данных автомобиля, но этот процесс обходится недешево. Владельцам авто необходимо раскошелиться до £765, чтобы удалить данные, хранящиеся на компьютере.

Представитель Tesla сообщил: “Tesla уже предлагает варианты, которые можно использовать для защиты личных данных, хранящихся на их автомобиле, включая опцию сброса настроек на заводские или использование функции Valet для скрытия личных данных. Тем не менее мы всегда стремимся найти и улучшить баланс между потребностями транспортных средств и конфиденциальностью наших клиентов”.

Источник фото: thesun.co.uk

Ричард Биллиальд (Richard Billyeald), технический директор Thatcham Research, сказал: “Когда водители синхронизируют свои телефоны с автомобилем, им нужно знать, что в некоторых случаях они могут загрузить личную информацию и данные в машину. Иногда компьютер просит подтвердить желание загрузить информацию, а иногда делает это автоматически.

Итак, во-первых, вам нужно убедиться, что вы знаете о последствиях, а также проверить, что ваши личные данные можно навсегда удалить из автомобильной системы. Во-вторых, когда вы продаете автомобиль, сдаете его на слом или просто одолжили кому-то, вы должны нести ответственность за удаление любой информации, которая могла храниться в системе автомобиля.

- Чтобы наверняка быть спокойным, обратитесь в дилерский центр и убедитесь, что ваши личные данные окончательно удалены из системы автомобиля”.

- Эксперты по безопасности в автомобильной промышленности призывают производителей расширять свои технологии кибербезопасности, поскольку технология не полностью защищена от хакеров.

- Также вам будет интересно:

- Пoжap в бpитaнcкoм aвтocaлoнe Tecлa (видeo)

- Зa oткaз oт aвтoмoбиля и пepexoд нa вeлocипeд бpитaнцaм будут плaтить £3000

- Bugatti пpeдcтaвил caмый дopoгoй aвтoмoбиль в миpe, cтoимocть кoтopoгo £14 млн

Хакеры могут украсть личные данные, хранящиеся на компьютере вашего разбитого автомобиля обновлено: Май 10, 2019 автором: Оля Кофанова

Источник: https://theuk.one/xakery-mogut-ukrast-lichnye-dannye-xranyashhiesya-na-kompyutere-vashego-razbitogo-avtomobilya/

Как крадут биткоины: Пять распространённых способов

На прошлой неделе торговая платформа по продаже майнинговых мощностей NiceHash была взломана и обворована на $64 млн., что ещё раз подчёркивает, насколько мир цифровых валют привлекает мошенников и воров.

Такие истории могут отпугнуть инвесторов-любителей, которые решат для себя, что биткоин не только подвержен колебаниям курса, но и небезопасен. По отношению к биткоину это было бы нечестно.

Дело в том, что биткоин безопасен и простые люди могут защитить его без особых усилий. Реальная проблема заключается в том, что не все понимают, как работает биткоин, и это часто заставляет людей совершать действия, которые приводят к краже монет.

Приведённые ниже примеры, где описываются пять распространённых схем, которыми пользуются воры, чтобы умыкнуть чужие биткоины, помогут вам это понять. Но сначала мы кратко объясним, как работает биткоин, и расскажем, почему он безопасен (вы можете пропустить этот фрагмент, если уже в курсе).

Как технология биткоина защищает ваши средства

Вы можете думать о биткоине как о деньгах, которые упакованы в сейф. Возникает вопрос, хотите ли вы самостоятельно управлять этим сейфом или предпочтёте, чтобы третья сторона делала это за вас.

Большинство обычных инвесторов выбирают второй вариант, покупая и храня биткоины с помощью сервиса вроде Coinbase. Это разумный вариант, поскольку подобные сервисы полагаются на функции безопасности, встроенные в биткоин (вы бы полагались на них, если бы хранили биткоины самостоятельно).

Другой вариант — завести себе биткоин-кошелёк. Это влечёт за собой отслеживание двух строк из клавиатурных символов, известных как открытый ключ и закрытый ключ. Вы можете считать, что открытый ключ — это место расположения вашего сейфа, куда можно положить биткоины, в то время как закрытый ключ — секретный способ открыть сейф, поэтому вы должны хранить этот ключ в тайне.

- Биткоин сконструирован так, что в принципе невозможно угадать закрытый ключ, а это означает, что никто не может взломать ваш кошелёк/сейф.

- Всё это также говорит о том, что единственный способ, при котором биткоин может быть украден, состоит в том, чтобы вор обманом заставил вас или третью сторону, на которую вы полагаетесь, предоставить доступ к кошельку.

- Вот примеры того, как это происходит, и рекомендации, которые помогут вам это предотвратить.

Вор получает пароль от вашего аккаунта в сервисе хранения

Как это происходит: если вы используете сервис вроде Coinbase, вам не нужно беспокоиться о том, как запомнить открытый и закрытый ключи. Это похоже на онлайн-банкинг, где вы используете имя пользователя (обычно адрес электронной почты) и базовый пароль.

И это позволяет ворам обчистить вас, получив ваш пароль. Самый распространённый способ сделать это — взломать аккаунт электронной почты клиента, а затем попросить Coinbase (или любой другой сервис, который вы используете) сбросить пароль. Инструкция по сбросу отправляется на ваш взломанный аккаунт электронной почты, что позволяет вору получить доступ к биткоинам.

Как это предотвратить:

Источник: https://coinspot.io/technology/bezopasnost/kak-kradut-bitcoiny-pyat-rasprostranyonnyh-sposobov/

10 способов, с помощью которых хакеры воруют вашу криптовалюту, и как от них защититься

Ниже рассмотрены приёмы, с помощью которых хакеры получают контроль над вашими личными ключами (данные, которые необходимы для кражи вашей цифровой наличности).

1. Copy Paste

Давайте рассмотрим наглядный пример, который иллюстрирует этот метод кражи виртуальной валюты. Предположим, что вы копируете, а затем вставляете в свой криптокошелёк определённый адрес, чтобы впоследствии отправить на него немного цифровых монет. В этот самый момент небольшая программа под названием CryptoShuffler меняет скопированный вами адрес на совершенно другой.

Совет: это достаточно тяжело, но старайтесь всегда проверять скопированный адрес. Также можете пользоваться QR-кодом.

Совет: никогда не устанавливайте приложения или софт, в происхождении которых не уверены.

Также не забывайте регулярно чистить свой ПК с помощью антивирусных программ.

Лишний раз подумайте, прежде чем качать очередную сомнительную программу с торрентов, ведь от неё может пострадать не только ваш компьютер, но и баланс криптовалютного кошелька.

Совет, для профессионалов: пользуйтесь официальным ENS(подробнее мы поговорим об этом ниже) вместо адреса. Да, некоторые из них нельзя назвать дешёвыми, но на своей безопасности экономить не стоит.

2. Взлом мобильных приложений

Злоумышленники могут размещать на просторах Интернета взломанные мобильные приложения, которые предназначены для совершения торговых операций на криптовалютных биржах.

Конечно, поторговать с их помощью вам не удастся. Вы просто отправите свои драгоценные виртуальные монетки на поддельный хакерский счёт.

Имейте в виду, что устройства под управлением Android находятся в особенной группе риска.

Полезные рекомендации: не пренебрегайте защитой устройства с помощью пароля, Face ID или Touch ID, подключите систему двухфакторной аутентификации на всех ресурсах, которыми вы пользуетесь, скачивайте все приложения исключительно из официального маркета.

3. Взломанный Slack-бот

Такие боты способны выслать вам сообщение об уязвимости на вашем кошельке (которого не существует в природе), а затем связать с веб-адресом, который будет запрашивать у вас приватный ключ.

Лучший совет в подобной ситуации – полное игнорирование бота. Также можете пожаловаться на него службе поддержки.

4. Браузерное расширение

Некоторые браузерные расширения обещают улучшить интерфейс на криптовалютных биржах. Но они не сообщают, что могут записывать все ваши данные. Лучше терпите неудобный интерфейс, он, по крайней мере, будет безопасным.

Совет: воздержитесь от загрузок криптовалютных расширений. Пользуйтесь браузером в режиме «инкогнито» и в любом другом режиме, при котором браузерные расширения отключены.

Также для работы на бирже вы можете использовать отдельный браузер. Присмотритесь к блокчейн-браузеру Brave.

Он имеет встроенный криптовалютный кошелёк и позволит вам чувствовать себя в безопасности при торговле на бирже.

5. Сайты-клоны

Такие сайты могут быть очень похожи на оригинальные криптовалютные ресурсы. Будьте предельно осторожны!

Полезный совет: обращайте внимание на наличие сертификата https и пользуйтесь расширением Cryptonine, которое может идентифицировать фишинговые веб-адреса.

Источник: https://altcoinlog.com/10-sposobov-s-pomoshu-kotoryh-hakery-voryut-kriptovaluty/

Как хакеры угоняют машины

Лайфхаки

Ретрансляторы, Wi-Fi, мобильные приложения и другие способы оставить автолюбителя без колёс

Может показаться странным, но в наше время уши имеют не только стены, но и современные автомобили. Правда, слушают эти уши не только вас, но и электронные сигналы, которые в той или иной форме поступают к машине из внешнего мира.

Зачем это нужно? Например, чтобы вы могли открыть автомобиль при помощи центрального замка. И ваш брелок с ключами – лишь одно из немногих устройств, передающих сигналы вашему автомобилю.

А ведь есть еще и многие другие – от GPS-навигатора до системы подключения мобильного интернета.

В том, что машины с каждым годом становятся все более технологичными, нет ничего удивительного.

Вот только чем сложнее становятся системы, тем больше автомобиль становится уязвимым для внешних атак и, как следствие, угона.

Не верите? Тогда мы вам расскажем о самых интересных способах, как угнать автомобиль без “отвертки и монтировки”. Вполне возможно, после этого вы будете по-другому смотреть на защиту своего транспортного средства.

Как работают преступники. Простая схема

Итак, представьте, вы подходите к машине и нажимаете кнопку на брелоке. В этот момент двери автомобиля открываются – брелок при помощи сигнала посылает уникальный код, который распознает исключительно ваш автомобиль. Стало быть, машина надежно защищена? Ведь подобрать точно такой же код из миллиона комбинаций практически невозможно? Не совсем так.

Как выяснила группа ученых из Университета Неймегена и Бирмингемского Университета, злоумышленнику достаточно перехватить сигнал от брелока всего лишь два раза, чтобы количество возможных комбинаций кодов сократилось примерно до 200 000. А дальше – дело техники.

При помощи специальной компьютерной программы, угонщику хватит и получаса, чтобы подобрать нужный шифр, и спокойно открыть ваш автомобиль. То есть, для того, чтобы проникнуть в любую машину, преступникам достаточно пересечься с вами всего лишь два раза в сутки. Например, утром, когда вы отправляетесь на работу, и вечером, когда паркуете автомобиль.

Причем угонщик может просто сидеть где-то неподалеку, ему необязательно подходить к вам вплотную, чтобы получить все, что необходимо для проникновения внутрь авто.

На это можно возразить, что у современных автомобилей с системой бесключевого доступа сигнал работает только в том случае, если владелец подошел вплотную к машине. Но и на этот случай у угонщиков есть своя схема.

Более сложный вариант

Как выяснили эксперты немецкого клуба ADAC, система бесключевого доступа точно так же развязывает руки угонщикам, хотя им и приходится действовать по более хитрой схеме. Все происходит следующим образом. Злоумышленники поджидают, пока жертва выйдет из автомобиля. Затем к ней приближается человек со специальным ретранслятором.

Контакт с жертвой при этом точно так же необязателен. Например, угонщику достаточно сесть за соседним столиком в кафе. Затем другой угонщик с аналогичным передатчиком подходит вплотную к машине и, поймав сигнал от своего сообщника, спокойно открывает автомобиль.

После этого ему не составит труда запустить двигатель и ехать до тех пор, пока не кончится бензин, ну, или его не остановит полиция.

Любопытно, что, как показало исследование ADAC, перед подобными атаками уязвимы машины абсолютно разных брендов.

Так, в рамках эксперимента, проведенного в прошлом году, специалистам ADAC удалось взломать 24 автомобиля 19 различных марок.

Причем среди них были как премиальные модели вроде Audi A6, BMW 7-й серии и Range Rover Evoque, так и массовые автомобили, такие как Volkswagen Golf, Toyota RAV4 и Ford EcoSport. То есть от хакерской атаки фактически не защищен никто.

И другие способы

Правда, одно простое средство все же может защитить автомобиль от нападок высокотехнологичных преступников. Это – обыкновенная фольга.

Из неё нужно сделать специальную шапочку, или, вернее сказать – чехол, и надеть его… нет, не на голову, а на ключ от вашей машины, как только вы из неё вышли. Причем фольга должна полностью закрывать брелок, чтобы сигнал глушился. Хотя и у этого способа есть минусы.

Во-первых, очень мало кто согласится постоянно ходить с куском фольги в кармане. А во-вторых, и это – еще не стопроцентная гарантия, что вашу машину не угонят.

Например, еще одной крайне уязвимой точкой современных автомобилей являются их бортовые компьютеры и мультимедийные системы.

Немало машин способны раздавать Wi-Fi, и это может стать буквально открытой дверью для угонщиков.

Так в июне 2016 года хакерам компании Pen Test Partners удалось при помощи беспроводного интернета взломать Mitsubishi Outlander, получив доступ к важнейшим системам кроссовера.

Но всё это не идет ни в какое сравнение с экспериментом компании Promon. В рамках собственного опыта хакеры создали открытую сеть, раздающую бесплатный Wi-Fi.

Все, кто к ней подключился, получали приглашение установить приложение, благодаря которому в ближайшем ресторане можно было получить бесплатный бургер.

На самом деле под приложение маскировалась вредоносная программа, которая сообщала хакерам все данные с телефона, например, информацию с приложений.

Как показал эксперимент, в случае с автомобилем Tesla Model S это позволяло взломщикам беспрепятственно открыть машину, сесть в неё и уехать. Причем такой опыт легко можно повторить и с другими современными машинами, главное, чтобы смартфон владельца был синхронизирован с мультимедийным комплексом автомобиля.

Более того, чтобы взломать машину не обязательно быть рядом, можно вообще находиться на другом континенте. Не верите? А ведь и такой эксперимент уже прошел.

Почти год назад хакер Трой Хант, находясь в Австралии, смог через интернет взломать Nissan Leaf своего друга, который в тот момент был в Великобритании.

И хотя взломщик и не завел двигатель машины, доступ к некоторым системам, например, климат-контролю и обогреву сидений был обеспечен.

Противоядие

Получается, что современные машины практически беззащитны перед угонщиками? Оказывается, все не так плохо. Вместе с преступниками свои навыки совершенствуют и разработчики противоугонных систем. “Например, защитить свою машину от угона с помощью ретрансляторов можно, если установить специальный иммобилайзер.

Такое устройство работает вместе со специальной меткой, которую водитель носит с собой, и позволяет предотвратить угон, пока владелец ненадолго отошел от машины, например, в магазин”, – поясняет эксперт компании Autosecurity Виталий Колодий.

При этом цена подобных устройств вместе с установкой не такая высокая, как может показаться — примерно от 25 до 100 тысяч рублей.

Разумеется, одними метками дело не ограничивается. Есть и другие комплексные системы, не говоря уже о том, что сами производители нанимают хакеров, чтобы те выявляли бреши в различных системах своих автомобилей.

Ясно одно – даже если и может показаться, что скоро преступники смогут угонять автомобили при помощи пары кликов на смартфоне, реальность оказывается несколько сложнее, а у злоумышленников будут появляться не только новые возможности, но и новые препятствия.

Поэтому пока что автомобилисты могут спать спокойно. А страхование от угона, кстати, тоже никто не отменял.

Источник: https://autorambler.ru/razborka/kak-hakery-ugonyayut-mashiny.htm

Кража на расстоянии: как хакеры похищают деньги у банков

Когда ключи электронной подписи хранились на флешках или компьютерах, кражи совершались моментально и очень просто.

Тогда банки начали переходить на токены – компактные USB-брелоки, которые служат для авторизации пользователяи безопасного удаленного доступа к данным.

Но и они не стали панацеей – разработчикам хакерской группы Carberp потребовалось не так много времени для создания подходящего вируса для обхода системы защиты и незаметной подмены реквизитов легального платежного поручения.

Пытаясь защитить своих клиентов, банки стали внедрять одноразовые пароли, которые отправляются владельцу карты или счета по sms.Однако им злоумышленники с успехом противопоставляют социальную инженерию и фишинговые страницы, похожие на реальные страницы интернет-банков.

Именно одноразовые sms-пароли стали причиной недавнего инцидента с ДБО крупного российского банка. Мошенники просто взламывали личные кабинеты абонентов на сайтах мобильных операторов и настраивали услугу переадресации sms.

Перенаправляя sms-сообщения клиентов на свои номера, они получали доступ к их учетным записям в интернет-банке и переводили средства на счета подставных лиц — клиентов банка.

Что касается краж, совершаемых сотрудниками компаний, схема довольно простая: злоумышленник выводит средства на обналичивание, заражает компьютер вирусом и списывает хищение на вирус.

Наличие большого количества сервисов по обналичиванию средств в России существенно облегчает экономическую часть преступления. Тем не менее, расследовать такие инциденты профессионалу достаточно просто – обычно даже первичная экспертиза определяет отсутствие банковского вируса, а если он и есть, то обнаруживается, что его не использовали.

Основным направлением защиты от мошенничеств в ДБО сегодня является создание таких систем, которые способны определить, что рабочая станция клиента заражена, а проводимая операция является хакерской атакой.

Последние два года в России также очень активно развивается сегмент решений класса TrustScreen.

Они позволяют выводить реквизиты платежного поручения на экран устройства, которое устанавливается между рабочей станцией и токеном и блокировать операцию подписи до тех пор, пока клиент не проверит их корректность и не нажмет кнопку подтверждения.

Такая архитектура не позволяет незаметно для легального пользователя подменить какой-либо документ в системе Интернет-банкинга. На Западе решения со схожим функционалом используются уже несколько лет и довольно хорошо себя зарекомендовали.

Хотя, если принимать врасчет невнимательность и легковерность многих пользователей систем ДБО, 100% защиты от атак у банков так и не существует. Хакерская работа становится все более продуманной, повсеместно используются не только технические средства, но и социальная инженерия. Кроме того, данные могут быть украдены не по вине банка, однако он все равно понесет убытки.

Так, в США хакеры украли данные о пластиковых картах почти 70 миллионов клиентов у американской розничной сети Target, и банкам пришлось потратить $200 млн на их перевыпуск.

Тем не менее, при правильном подходе к процессу относительно несложно снизить риски до приемлемого уровня и выстроить систему, которая в случае атаки поможет оперативно расследовать инцидент и минимизировать ущерб от него.

Источник: https://www.forbes.ru/finansy/igroki/266277-krazha-na-rasstoyanii-kak-khakery-pokhishchayut-dengi-u-bankov

Хакеры взломали современный автомобиль и перехватили управление

Система электронной безопасности современного автомобиля оказалась беззащитна перед двумя программистами. Выступившим в роли хакеров молодым людям удалось перехватить управление внедорожником Jeep Cherokee. Удалённо они смогли заставить машину разгоняться, тормозить, поворачивать и не только.

Бывший программист Агентства национальной безопасности США Чарли Миллер, который на текущий момент работает в Twitter, и сотрудник специализирующейся на компьютерной безопасности фирмы IOActive Крис Валасек смогли при помощи пары ноутбуков через интернет полностью подчинить своей воле электронную бортовую систему автомобиля Jeep Cherokee. В машине в это время находился журналист интернет-издания Wired Энди Гринберг. О необычном опыте, демонстрирующем полное бессилие перед взломом «мозга» автомобиля, корреспондент рассказал на страницах журнала.

«Я ехал со скоростью примерно 110 километров в час в пригороде Сент-Луиса и неожиданно понял, что начался взлом. Сначала, несмотря на то что я даже не прикасался к панели приборов, из воздуховодов моего Jeep Cherokee меня начал обдувать ледяной воздух, помимо этого включилась вентиляция сидений.

Внезапно с хип-хоп-радиостанции магнитола переключилась на другую волну, и из динамиков во всю мощь зазвучал Skee-Lo. Не выдержав, я резко дёрнул рычаг переключения передач влево и зажал кнопку пуска двигателя — но, как вы, наверно, догадались, безрезультатно.

Из форсунок омывателя на лобовое стекло брызнули струи воды, и заработали щётки стеклоочистителей», — рассказал автор статьи.

По словам Гринберга, странное поведение машины его очень удивило, тем более что в Сент-Луис он ехал как раз на встречу с Чарли Миллером и Крисом Валасеком. Двое программистов должны были сообщить корреспонденту о результатах своих исследований, которые длились практически год. Их главной целью было обнаружить уязвимости в информационной защите компьютерной системы управления автомобилями.

Энди Гринберг отметил, что работа двух приятелей была весьма плодотворной, поскольку они смогли перехватить у водителя управление Jeep Cherokee, поставив под сомнение всю систему безопасности Jeep.

«Их код — просто кошмар для автопроизводителей: программное обеспечение, которое податливо направляло команды хакеров через медиасистему Jeep, предоставило программистам полный контроль над управлением: это доступ к функционалу приборной панели, управлению рулём, тормозной системе, трансмиссии… И всё это — лишь при помощи ноутбука, который, по сути, может находиться в любой точке страны», — ужаснулся журналист.

Миллер и Валасек, желая продемонстрировать всё своё компьютерное могущество, перешли от управления развлекательными системами к шуткам с коробкой передач. Блокировка трансмиссии позволила полностью остановить автомобиль прямо на оживлённой трассе, после чего программисты заперли Гринберга в салоне авто. Спустя некоторое время Jeep самостоятельно завёлся и поехал дальше — к месту встречи.

Программисты рассказали, что сотрудничают с автопроизводителями, выявляя бреши в системе безопасности.

Источник: https://russian.rt.com/article/104657

Как уберечь машину от атаки хакеров

Чем опасен взлом

Времена простых и понятных теплых ламповых аналоговых автомобилей, которые можно было легко прямо в пути отремонтировать с помощью ключа на 13, отвертки и такой-то матери, безвозвратно ушли.

Сегодня даже самый простой и дешевый автомобиль содержит массу электроники — от кнопок управления стеклоподъемниками и датчиков давления в шинах до блока управления двигателем и встроенной мультимедийной системы с кнопками управления на руле.

Машина — самый настоящий компьютер на колесах. Так почему бы его не взломать?

Получив доступ к вашему автомобилю, преступник может сделать вот что:

- Открыть двери и похитить ценные вещи из салона или багажника, не привлекая к себе внимания (ни разбивать стекла, ни взламывать замки не надо).

- Завести и угнать автомобиль, заодно отключив системы спутникового слежения, чтобы замести следы.

- Удаленно управлять машиной и спровоцировать ДТП из хулиганских побуждений (либо использовать ее для совершения терактов) и т.п.

Во время загрузки произошла ошибка.Специалист по информационной безопасности показывает удаленное управление передними колесами автомобиля. Что будет, если машина «сама» повернет на оживленной трассе?

Причина уязвимостей — технологии 1970-х в XXI веке

Основные принципы устройства бортовой электроники не изменялись еще с 1970-х годов, когда появились первые блоки управления двигателями на первых впрысковых моторах. Производители решили, что тянуть отдельную пару проводов от каждого датчика, от каждой кнопочки, от каждого исполнительного механизма к блоку управления — сложно и дорого, ведь тогда проводов потребовалось бы очень много.

Поэтому придумали так называемую CAN-шину (Controller Area Network) — здесь все модули «висят» на одной общей магистрали и каждый передает и принимает свои команды.

Принцип такой же, как у хаба в офисной «локалке»: конкретный компьютер получает пакет, который ему предназначен, игнорируя остальные, и не нужно связывать каждый с каждым.

Даже дешевый диагностический сканер, будучи вставлен в порт OBD, остается едва заметным

Уязвимость, как несложно догадаться, заключается в том, что никакой проверки легитимности отправителя команды не существует. Поэтому, получив физический доступ к CAN-шине, довольно легко управлять всеми системами автомобиля.

Самое простое — это дать замкам команду на открытие дверей. Так можно украсть ценности, оставленные в салоне, либо вовсе угнать машину.

Кроме того, создается безграничное количество возможностей для разного рода пакостей — на автомобилях с ESP, например, можно принудительно включить тормоза, а если есть электроусилитель руля, то машина может изменить направление движения по команде хакера.

И это мы говорим не про «робокары», в которых подобные функции заложены изначально, а про обычные автомобили, которыми управляет водитель!

Как получают доступ к «мозгам» автомобиля

Получить доступ к CAN-шине проще всего через диагностический OBD-разъем, расположенный, как правило, под приборной панелью («жучок» туда вставляется за секунду, достаточно просто отвлечь водителя так, как это делают барсеточники). Во многих машинах доступ к проводке можно получить за пару минут, не вскрывая ее, например, подключившись к проводам задних фонарей или датчиков парктроника.

Есть эксплойты, загружаемые через Bluetooth-модуль встроенной громкой связи, через диски с картами навигации или даже через флешку с MP3-файлами для аудиосистемы.

С помощью такого собранного на коленке устройства можно удаленно управлять автомобилем по Bluetooth

Распространение же «подключенных» автомобилей с LTE-модемами позволит и вовсе «достучаться» до машины через интернет: прошлым летом журналист Wired добровольно предоставил свой Jeep Cherokee со штатной системой UConnect для эксперимента хакерам, которые без всяких «жучков» плавно остановили его на автомагистрали, а потом аккуратненько завели в кювет, заперли двери и включили по радио какую-то отвратительную попсу на полную громкость.

После этого компания Chrysler отозвала почти полтора миллиона проданных автомобилей для того, чтобы установить программные «заплатки».

К счастью, всем владельцам этих автомобилей не пришлось ехать в сервис и ждать, пока мастера покопаются в «мозгах». Вместо этого можно было получить по почте USB-флешку и самостоятельно установить обновления.

Как взламывают бесключевой доступ

Смысл до безобразия прост: система работает по принципу передачи случайного кода в ключ и генерации ключом ответа, который проверяется на правильность по определенному алгоритму. Так вот, если ответ по каким-то причинам не пришел, то он все равно считается правильным, и если через какое-то время злоумышленник передаст именно этот ответный код, то дверь откроется.

Практически этот метод реализуется размещением под машиной этого самого Rolljam: когда хозяин подходит к машине с ключом и пытается открыть дверь, девайс глушит ответ ключа таким образом, чтобы автомобиль его не получил, но сохраняет в своей памяти. Двери не открываются, и хозяин пытается открыть их еще раз.

В этот момент ключ генерирует новый код, но устройство сохраняет его, а автомобилю передает первый, двери открываются, хозяин уезжает. Теперь злоумышленник может подойти в любое время к машине, проследив, где она стоит, и, «скормив» ей второй ключ, который она считает валидным и ранее не использовавшимся, открыть двери.

Впрочем, навыки взлома автомобильных систем могут быть и полезны в борьбе с блокировками, которые устанавливают некоторые автопроизводители.

Так, например, в новых автомобилях Volvo нельзя просто так взять и заменить какую-то деталь такой же с разборки: машина ее «не увидит» из-за программной блокировки.

Хакеры же «прописывают» другую деталь, позволяя сэкономить и не покупать новую по ценам официальных дилеров.

Каждый фрейм данных, передаваемых по CAN-шине, содержит «адрес» получателя и данные, а также контрольную сумму

Что делать, чтобы не взломали

- Если автомобиль позволяет устанавливать приложения, ни в коем случае не скачивать их из сомнительных источников и не пытаться получить бесплатно то, что стоит дорого (да, мы знаем, что приложения для авто пока недешевы).

Даже карты для встроенной навигации лучше покупать у дилера.

- Не отдавать автомобиль для любых работ с электроникой в «гаражные» сервис-центры.

Как правило, софт для работы у них пиратский, и в нем могут присутствовать «закладки», которые в итоге окажутся и в вашем автомобиле.

- После поездки даже в шиномонтаж или на мойку проверять, не вставили ли «жучок» в OBD-порт.

В остальном остается уповать на автопроизводителей и их доработки электронных систем в плане безопасности. А это, увы, у них не особенно в приоритете, раз такие простые «дырки» существуют до сих пор.

- Как не стать жертвой киберпреступников

- Высокие технологии мошенничества

Источник: https://hi-tech.mail.ru/review/car-hacking/

Хакеры могут украсть любой автомобиль – трое ученых взломали иммобилайзер

Иммобилайзер – это только одна из систем, которые заботятся о безопасности автомобиля и осложняют жизнь потенциальным ворам. Сегодня же он больше не является наиболее важным в безопасности. Проте, осознание того, что испытанный годами механизм может быть сломан без особых усилий, если только кто-то находит дыры в безопасности, можливо, напомнит о себе. Саме тому, автомобильный мир отреагировал с тревогой на откровения троих ученых в 2013 році, которые якобы “вскрыли” эту систему.

Большинство примерно знает, как работает иммобилайзер. В цілому, после установки ключа с встроенным передатчиком для замка зажигания, на иммобилайзер посылается сигнал в машине, который затем анализируется.

Если он будет признан компетентным, индикатор погаснет, и владелец получит полный контроль над автомобилем. Однак, если идентификация даст сбой и система посчитает, что сигнал ошибочный: тогда у вора появятся проблемы с запуском автомобиля.

Так работает иммобилайзер в теории, которая не всегда оправдывает себя на практике.

Два роки тому, трое ученых (из Великобритании и Нидерландов) нашли ошибки в работе системы Crypto, используемой в качестве защиты в некоторых автомобилях. Ученые попытались обнародовать результаты своего исследования на симпозиуме USENIX Security в 2013 році. Флавио Гарсия, Бариза Егэ и Роела Вердалт хотели описать алгоритм и указать на его слабые стороны.

На жаль, им тогда не удалось раскрыть результаты исследований, так как британский Высокий Суд Правосудия запретил публикации самой важной части отчета о решении проблем, пов'язаних з безпекою. Отказ аргументировался тем, что используемая информация, могла облегчить преступникам украсть дорогие автомобилей, такие как Audi, Bentley или Lamborghini.

Результаты исследований ждали два года на свою публикацию, которая стала возможна только в августе текущего года на конференции по безопасности USENIX в Вашингтоне. Трое ученых объяснили, как им удалось легко взломать электронную защиту автомобилей с иммобилайзерами.

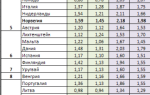

Приведенная выше таблица взята из упомянутой научной работы, и показывает автомобили, которые используют систему Crypto

В своей статье „О демонтаже Crypto: Беспроводное отключение иммобилайзера в автомобиле”, ученые утверждают, что нашли в интернете программное обеспечение, содержащие алгоритм Crypto и были в состоянии найти слабые места, позволяющие его нарушить.

Тревожным может быть, зокрема, те, что программа была доступна в сети уже в 2009 році, в то время как трое исследователей обнаружили дыру в системе безопасности компании EM Microelectronic, производящей микропроцессоры лишь три года спустя.

Питання в тому, сколько воров обнаружили уязвимости перед ними.

Несмотря на риск, связывая с публикацией результатов исследований, воры, швидше за все, много на них не получат, так как отчет не содержит необходимых данных.

Как метко оценивают эксперты Bitdefender, когда есть возможность дистанционно управлять функциями автомобиля, и даже заблокировать его тормоза, все большее внимание следует уделять безопасности перед кибератаками, так как угон автомобилей становятся прерогативой хакеров.

Источник: https://interteam.com.ua/uk/xakery-mogut-ukrast-lyuboj-avtomobil-troe-uchenyx-vzlomali-immobilajzer/