Краткое разъяснение и подборка материалов от специалистов.

О чём эта статья: ваш крутой автомобиль уязвим для хакерских атак. Прямо сейчас его можно угнать, и никакие ключи не помогут. Сейчас объясним, почему. И как это можно предотвратить.

- Кому мало поверхностных знаний, в конце текста смотрите подборку аналитических отчетов и видеопруфов от экспертов.

- Почему мы написали про это: новость о том, что Мюнхенский автомобильный клуб ADAC провел исследование, доказывающее, что 24 модели автомобилей от 19 производителей уязвимы для беспроводных атак.

- Суть этих атак состоит в многократном усилении сигнала взаимодействия между автомобилем и брелком, который находится в доме, что заставляет бортовой компьютер автомобиля думать, что брелок находится в непосредственной близости от двери.

Какие машины 100% уязвимы

Вот список уязвимых моделей машин:

- Audi A3, A4 and A6;

- BMW’s 730d;

- Citroen’s DS4 CrossBack;

- Ford’s Galaxy and Eco-Sport;

- Honda’s HR-V;

- Hyundai’s Santa Fe CRDi;

- KIA’s Optima;

- Lexus’s RX 450h;

- Mazda’s CX-5;

- MINI’s Clubman;

- Mitsubishi’s Outlander;

- Nissan’s Qashqai and Leaf;

- Opel’s Ampera;

- Range Rover’s Evoque;

- Renault’s Traffic;

- Ssangyong’s Tivoli XDi;

- Subaru’s Levorg;

- Toyota’s RAV4;

- Volkswagen’s Golf GTD and Touran 5T.

Представители ADAC утверждают, что это далеко не полный список.

Стоимость оборудования для такой атаки составляет всего 225 долларов. А всего несколько лет назад бюджет на проведение подобной операции составлял несколько тысяч. Исследователи не публикует подробностей о техническом устройстве этого прибора, лишь намекая на его простоту:

Любой второкурсник-радиотехник может собрать такой же, не обращаясь к справочной литературе.

- Подобные новости последние несколько лет появляются очень часто. Тесты автомобилей на подверженность беспроводным атакам проводятся и в России:

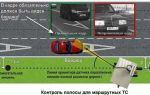

- На этом видео показано как за пару минут происходит угон автомобиля Toyota, оборудованного интеллектуальной системой доступа в автомобиль Keyless Go, c помощью ретранслятора «Длинная рука». Вот схема ее работы:

Имея определенную аппаратуру и людей, умеющих действовать по инструкции, можно за считанные секунды угнать многие модели автомобилей. Но это проблема чисто материального характера. Такие проишествия очень неприятны для владельца, но переживаемы.

- А ведь уязвимости в электронике могут стать причиной нанесения непоправимого вреда здоровью и потери человеческой жизни.

- Вот видео эксперимента, проведенного корреспондентом Forbes:

На нем два специалиста по ИБ подсоединяют специальное устройство к диагностическому порту автомобиля журналиста, он садится за руль и едет. По пути он замечает мелкие сюрпризы, которые устраивают ему «хакеры»: самопроизвольные повороты руля, торможение, воспроизведение звукового сигнала и т.д.

Это видео наглядно показывает — человека можно убить парой нажатий кнопок на клавиатуре.

Дженс Хинричсен CEO NXP высказался следующим образом о защищенности цифровой начинки автомобиля:

Обычно сети автомобилей — это как дом, в котором вы можете свободно перемещаться из одной комнаты в другую. Автопроизводители должны реализовать систему безопасности таким образом, чтобы каждая комната запиралась на ключ, а для спецкомнат были предусмотрены спецзамки. В спальне можно даже поставить сейф и сложить в него самые ценные вещи.

Что он имел в виду?

Современный автомобиль напичкан электроникой. Чтобы устройства от разных производителей могли взаимодействовать между собой в качестве стандарта для обмена данными был внедрен протокол CAN (Controller Area Network). Начиная с 2006 года его используют на всех автомобильных заводах. Он также применяется в «умных домах» и промышленной автоматике.

Если получить доступ к одному элементу сети CAN, то автоматически получаешь доступ ко всем остальным элементам. Именно поэтому Дженс Хинричсен сравнивает современные автомобильные сети с домом, комнаты в котором не запираются.

На картинке показано, что может делать злоумышленник, имеющий доступ к этой сети:

- Включать и выключать фары;

- Сигналить;

- Управлять дворниками;

- Открывать и закрывать окна/двери;

- Разблокировать багажник;

- Отправлять текстовые сообщения на приборную панель;

- Управлять воспроизведением музыки;

- Вращать руль;

- Отключить навигацию;

- Заблокировать тормоза;

- Следить за местоположением автомобиля;

- Подслушивать разговоры.

Разберемся, каким образом хакер может получить доступ к электронике автомобиля.

Прямой физический доступ

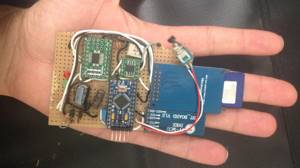

У современных автомобилей есть диагностический порт OBD (onBoard Debug). Подключившись к нему можно получить доступ ко всей CAN сети. Вот устройство стоимостью несколько десятков долларов, которое позволяет управлять автомобилем на расстоянии (фото из вышеупомянутого эксперимента Forbes):

Источник: https://www.iphones.ru/iNotes/551044

Автомобили с интернетом: как не стать жертвой хакеров

Какие опасности грозят пользователям автомобилей, подключенных к сети интернет, и как защитить свою машину, а иногда и жизнь?

Бесключевой доступ в салон тоже таит в себе потенциальную опасность для владельца авто.

Эта тема практически нигде не освещается, но лишь пока. Очень скоро защита транспортного средства от кибер-атак станет не менее важной характеристикой при купле-продаже, чем мультимедиа или навигация.

Спрос на автомобили, подключенные к Сети, растет и среди частных автомобилистов, и среди корпоративного сектора.

По оценкам компании IHS Automotive, 20% машин, проданных по всему миру в 2015 году — это около 23 миллионов — были так или иначе подключены к Сети или внешним устройствам. К 2020 году число подключенных машин на дороге превысит 150 миллионов.

Актуальные автоновости

Как и другие достижения автопрома, которые делают машины безопаснее и эффективнее, этот бум создает дополнительные риски. Подключенный к Сети автомобиль, в сущности, представляет собой устройство из нового мира интернета вещей. Давайте немного разберемся с терминологией.

Понятие «интернет вещей» появилось совсем недавно и до конца еще не вошло в обиход. Сейчас об интернете вещей говорят, в основном, в мире высоких технологий.

Однако его проникновение в нашу повседневную жизнь уже началось, и подключенные к Сети машины как раз являются представителями мира интернета вещей.

Количество машин с выходом в интернет на наших дорогах пока сравнительно невелико. Как правило, это автомобили ценовой категории выше среднего. Но ситуация меняется стремительно.

А если все эти приборы имеют выход в Сеть, значит, этим могут воспользоваться хакеры. Уже известны случаи взломов утюгов и домашних маршрутизаторов. Но есть одно «но». Если ваш ПК или маршрутизатор подвергся атаке и вышел из строя, это всего лишь неудобно.

Если же атаке подвергся автомобиль, ее последствия будут куда серьезнее.

При взломе ноутбука вы можете потерять данные или даже лишиться денег (если злоумышленники взломают ваш онлайн-банк), а при взломе автомобиля хакер может вмешаться в управление, и последствия будут непредсказуемыми.

В прошлом году команда исследователей в области безопасности показала взлом автомобиля на расстоянии. Они получили доступ к мультимедийной системе и функциям приборной панели Jeep Cherokee, а через них и к контрольным модулям, управляющим тормозной системой и трансмиссией.

В результате они остановили машину во время движения по шоссе. Это простое «волшебство» привлекло внимание к рискам кибер-безопасности для подключенных автомобилей. После этой истории были отозваны 1,4 млн машин, произведенных Jeep и материнской компанией Fiat Chrysler.

Актуальные автоновости

Вы спросите, почему, если проблема настолько серьезна, случаи взлома пока встречаются крайне редко и каждый второй автомобиль не подвергается хакерской атаке? Во-первых, количество машин с выходом в интернет на наших дорогах пока сравнительно невелико. Как правило, это автомобили ценовой категории «выше среднего», а продвинутые мультимедийные технологии еще не проникли в автомобильный масс-маркет.

Во-вторых, бесцельной атакой на первый попавшийся автомобиль никакой хакер заниматься не будет. Какая ему от этого выгода? А вот заказная операция с конкретными людьми и целями — более вероятный сценарий. Цели могут быть самые разные: шпионаж, кража ценных данных, угон автомобиля или даже нанесение вреда здоровью.

Немецкая ADAC схематично изобразила суть проведенного ею эксперимента с угоном. Все претензии — к автопроизводителям!

Также злоумышленники могут заразить устройства (и компьютеры, и приборы интернета вещей) ботами.

Боты — это паразиты, которые поселяются в коде устройства и выполняют команды хакера: они могут собирать информацию, активировать другие вредоносные программы или генерировать трафик на какие-то сторонние сервера.

Например, ваш домашний маршрутизатор начинает подключаться к какому-то сайту, а вы об этом даже не узнаете. Хакеры объединяют ботов в ботнеты — огромные сети этих паразитов, с помощью которых они проводят DDoS-атаки.

Опасности удаленного подключения к автомобилю очевидны. Теперь необходимо понять, как его защитить.

Нужны меры, которые смогут остановить хакера, если он захочет использовать уязвимость в мультимедийной или телематической системе, получить несанкционированный беспроводной доступ к автомобилю и захватить контроль над критически важными для безопасности модулями — например, над ABS или системой предупреждения о сходе с полосы.

Однако удаленное управление автомобилем — лишь одна из возможных проблем кибер-безопасности. Многие хакеры предпочитают скрытые атаки для получения финансовой выгоды.

Представьте, что ваш автомобиль имеет выход в интернет и подключен к вашему смартфону. На этом смартфоне у вас личная и корпоративная почта, кабинеты онлайн-банкинга, фото, видео, документы и много другого ценного контента. И ко всей этой информации можно получить доступ, взломав вашу машину.

Как мы писали выше, инцидентов взлома пока не так много. И возможно, именно из-за этого проблеме кибер-безопасности автомобилей пока уделяется так мало внимания.

Сложность еще и в том, что на уровне автомобилиста защитить свое продвинутое авто практически невозможно — готовые решения на рынке отсутствуют, их не купишь в автомастерской. Поэтому тем, кто уже ездит на таких машинах, следует быть максимально осторожными.

А тем, кто только собирается приобрести автомобиль с выходом в интернет, стоит при покупке обратить внимание на несколько ключевых моментов.

Основная работа по обеспечению безопасности подключенного автомобиля ложится на плечи производителя. Поэтому при покупке нужно уточнить у дилера, что в компьютерной среде автомобиля возможны только авторизованные внутренние коммуникации. Например, с их помощью зеркала получают сигнал опускаться под углом вниз, когда задействуется задняя передача.

Во внутренней сети автомобиля не должно быть уязвимостей. В противном случае через них хакер может внедрить вредоносный код, который и станет причиной «чужого» трафика внутри сети. Найдя хотя бы одну уязвимость, он может получить доступ ко всей внутренней работе автомобиля.

Производитель должен постоянно отслеживать и анализировать внутренний сетевой трафик машины, чтобы можно было быстро обнаружить и изолировать подозрительные элементы. Для этого подойдут сетевые экраны и системы защиты от хакерских атак (IDS/IPS), специально усовершенствованные для автомобилей. Уточните, предусматривает ли автомобиль какие-либо из этих инструментов безопасности.

Настоящий «боекомплект» современных угонщиков — два блока ретранслятора. Тот, что побольше, считывает сигнал с хозяйской метки и сообщает его приемнику, напоминающему рацию. Тот разрешает открыть машину и пустить мотор.

Рекомендуем ознакомиться

Все, что поступает в автомобиль и покидает его, должно тщательно проверяться. Уточните, каким образом эта задача решается конкретным производителем.

Например, для этого могут использоваться облачные сервисы, которые создают буфер между машиной и интернетом.

Облачная служба безопасности предотвратит загрузки подозрительных файлов, которые могут содержать вирусы, и заблокирует вредоносные программы и ботов до того, как они завладеют вашим авто.

Эти знания помогут вам обезопасить себя и свои данные при использовании машин с продвинутым бортовым компьютером. Все перечисленные меры безопасности позволят быстро обнаружить, проанализировать и нейтрализовать любые попытки удаленного доступа или кражи вашего автомобиля.

И еще стоит помнить, что информационные технологии развиваются стремительно, и антивирусы для автомобилей рано или поздно должны появиться. Однако чем лучше защита, тем серьезнее атаки, и об этом тоже не нужно забывать.

Источник: zr.ru

Источник: http://mir-auto24.ru/avtomobili-s-internetom-kak-ne-stat-zhertvoj-xakerov/

Как уберечь машину от атаки хакеров — DRIVE2

Хакеры за секунду могут открыть двери и обчистить салон машины. Для угона даже не нужно садиться за руль: им вполне по силам управлять ею удаленно. Мы расскажем, как все работает, и можно ли от этого защититься.

Чем опасен взломВремена простых и понятных теплых ламповых аналоговых автомобилей, которые можно было легко прямо в пути отремонтировать с помощью ключа на 13, отвертки и такой-то матери, безвозвратно ушли.

Сегодня даже самый простой и дешевый автомобиль содержит массу электроники — от кнопок управления стеклоподъемниками и датчиков давления в шинах до блока управления двигателем и встроенной мультимедийной системы с кнопками управления на руле.

Машина — самый настоящий компьютер на колесах. Так почему бы его не взломать?

Получив доступ к вашему автомобилю, преступник может сделать вот что:Открыть двери и похитить ценные вещи из салона или багажника, не привлекая к себе внимания (ни разбивать стекла, ни взламывать замки не надо).Завести и угнать автомобиль, заодно отключив системы спутникового слежения, чтобы замести следы.

Удаленно управлять машиной и спровоцировать ДТП из хулиганских побуждений (либо использовать ее для совершения терактов) и т.п.

- Причина уязвимостей — технологии 1970-х в XXI веке

- Как получают доступ к «мозгам» автомобиля

- Есть эксплойты, загружаемые через Bluetooth-модуль встроенной громкой связи, через диски с картами навигации или даже через флешку с MP3-файлами для аудиосистемы.

Основные принципы устройства бортовой электроники не изменялись еще с 1970-х годов, когда появились первые блоки управления двигателями на первых впрысковых моторах.

Производители решили, что тянуть отдельную пару проводов от каждого датчика, от каждой кнопочки, от каждого исполнительного механизма к блоку управления — сложно и дорого, ведь тогда проводов потребовалось бы очень много.

Поэтому придумали так называемую CAN-шину (Controller Area Network) — здесь все модули «висят» на одной общей магистрали и каждый передает и принимает свои команды.Принцип такой же, как у хаба в офисной «локалке»: конкретный компьютер получает пакет, который ему предназначен, игнорируя остальные, и не нужно связывать каждый с каждым.

Уязвимость, как несложно догадаться, заключается в том, что никакой проверки легитимности отправителя команды не существует. Поэтому, получив физический доступ к CAN-шине, довольно легко управлять всеми системами автомобиля.Самое простое — это дать замкам команду на открытие дверей. Так можно украсть ценности, оставленные в салоне, либо вовсе угнать машину.

Кроме того, создается безграничное количество возможностей для разного рода пакостей — на автомобилях с ESP, например, можно принудительно включить тормоза, а если есть электроусилитель руля, то машина может изменить направление движения по команде хакера.И это мы говорим не про «робокары», в которых подобные функции заложены изначально, а про обычные автомобили, которыми управляет водитель!Получить доступ к CAN-шине проще всего через диагностический OBD-разъем, расположенный, как правило, под приборной панелью («жучок» туда вставляется за секунду, достаточно просто отвлечь водителя так, как это делают барсеточники). Во многих машинах доступ к проводке можно получить за пару минут, не вскрывая ее, например, подключившись к проводам задних фонарей или датчиков парктроника.

Zoom

С помощью такого собранного на коленке устройства можно удаленно управлять автомобилем по Bluetooth

Распространение же «подключенных» автомобилей с LTE-модемами позволит и вовсе «достучаться» до машины через интернет: прошлым летом журналист Wired добровольно предоставил свой Jeep Cherokee со штатной системой UConnect для эксперимента хакерам, которые без всяких «жучков» плавно остановили его на автомагистрали, а потом аккуратненько завели в кювет, заперли двери и включили по радио какую-то отвратительную попсу на полную громкость.После этого компания Chrysler отозвала почти полтора миллиона проданных автомобилей для того, чтобы установить программные «заплатки».К счастью, всем владельцам этих автомобилей не пришлось ехать в сервис и ждать, пока мастера покопаются в «мозгах». Вместо этого можно было получить по почте USB-флешку и самостоятельно установить обновления.

Как взламывают бесключевой доступ

Смысл до безобразия прост: система работает по принципу передачи случайного кода в ключ и генерации ключом ответа, который проверяется на правильность по определенному алгоритму.

Так вот, если ответ по каким-то причинам не пришел, то он все равно считается правильным, и если через какое-то время злоумышленник передаст именно этот ответный код, то дверь откроется.

Практически этот метод реализуется размещением под машиной этого самого Rolljam: когда хозяин подходит к машине с ключом и пытается открыть дверь, девайс глушит ответ ключа таким образом, чтобы автомобиль его не получил, но сохраняет в своей памяти. Двери не открываются, и хозяин пытается открыть их еще раз.

В этот момент ключ генерирует новый код, но устройство сохраняет его, а автомобилю передает первый, двери открываются, хозяин уезжает. Теперь злоумышленник может подойти в любое время к машине, проследив, где она стоит, и, «скормив» ей второй ключ, который она считает валидным и ранее не использовавшимся, открыть двери.

Впрочем, навыки взлома автомобильных систем могут быть и полезны в борьбе с блокировками, которые устанавливают некоторые автопроизводители. Так, например, в новых автомобилях Volvo нельзя просто так взять и заменить какую-то деталь такой же с разборки: машина ее «не увидит» из-за программной блокировки. Хакеры же «прописывают» другую деталь, позволяя сэкономить и не покупать новую по ценам официальных дилеров.

Zoom

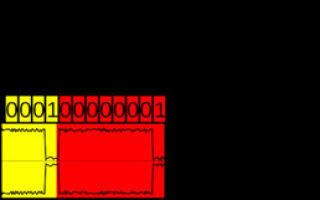

Каждый фрейм данных, передаваемых по CAN-шине, содержит «адрес» получателя и данные, а также контрольную сумму

Что делать, чтобы не взломалиЕсли автомобиль позволяет устанавливать приложения, ни в коем случае не скачивать их из сомнительных источников и не пытаться получить бесплатно то, что стоит дорого (да, мы знаем, что приложения для авто пока недешевы). Даже карты для встроенной навигации лучше покупать у дилера.Не отдавать автомобиль для любых работ с электроникой в «гаражные» сервис-центры. Как правило, софт для работы у них пиратский, и в нем могут присутствовать «закладки», которые в итоге окажутся и в вашем автомобиле.После поездки даже в шиномонтаж или на мойку проверять, не вставили ли «жучок» в OBD-порт.

В остальном остается уповать на автопроизводителей и их доработки электронных систем в плане безопасности. А это, увы, у них не особенно в приоритете, раз такие простые «дырки» существуют до сих пор.

Источник: https://www.drive2.com/b/469113234134139972/

Взлом автомобилей: удаленный доступ и другие вопросы безопасности

26.09.2012 Линда Мелоун

Linda Melone. Car-hacking: Remote Access and Other Security Issues, www.computerworld.com

Требует внимания

Один из сотрудников Техасского автоцентра в Остине, недовольный своим увольнением, решил привлечь внимание бывшего работодателя нетривиальным способом.

Он взломал компьютерную сеть компании и удаленно привел в действие систему блокировки движения транспортных средств, которая отключила зажигание и инициировала подачу звукового сигнала более чем у ста автомобилей.

Автоцентр устанавливал такую систему для воздействия на клиентов, запаздывающих с платежами.

Конечно, бесконтрольная подача звукового сигнала раздражает, но это не смертельно. А вот внезапное отключение двигателя у ничего не подозревающих водителей могло иметь фатальные последствия. И хотя большинство экспертов сошлись на том, что в данном случае риск был не слишком велик, взлом автомобиля относится к числу правонарушений, на которые необходимо реагировать адекватным образом.

В условиях дальнейшего углубления компьютеризации транспортных средств наблюдатели выражают обеспокоенность ростом числа уязвимостей автомобилей. Теоретически хакеры вполне могут обездвижить транспортные средства, подменить сигналы GPS или подвергнуть опасности сотрудников, клиентов и компанию в целом каким-либо иным образом.

Результаты опросов показывают, что вопросы безопасности и конфиденциальности, связанные с подключением автомобилей к разнообразным сетям, сильно беспокоят потребителей. Со своей стороны, производители автотехники уверяют, что добавление новых функций основано на требованиях рынка и что оно выполняется очень аккуратно.

Современные двигатели мало похожи на широко распространенные в прошлом.

Изначально автомобильная силовая установка состояла из нескольких механических устройств, собранных вокруг двигателя внутреннего сгорания.

Но за последние 20 лет автомобили превратились в сложную сеть, которая включает в себя от 50 до 70 независимых компьютеров и блоки электронного управления, обрабатывающие до 100 Мбайт двоичного кода.

Блок электронного управления измеряет количество кислорода в выхлопных газах и регулирует соотношение топлива и воздуха в камере сгорания, что повышает эффективность работы двигателя и уменьшает загрязнение окружающей среды. Со временем подобные электронные блоки были интегрированы практически во все компоненты автомобиля, включая воздушные подушки, рулевое управление, тормоза и другие системы, работающие в режиме реального времени.

В середине 1990-х гг. производители автомобилей начали оснащать свои изделия более мощными блоками электронного управления с подключенными к ним периферийными устройствами.

Система GM OnStar, к примеру, представляла собой сочетание приемника GPS, аварийного блока и средств восстановления функционирования автомобиля.

Машины, оборудованные системой OnStar, могли на ходу выполнять процедуру самодиагностики, выявлять неисправности и предупреждать водителя о поломках, требующих посещения автосервиса.

Блоки электронного управления соединялись друг с другом и подключались к Интернету, делая автомобильные компьютеры уязвимыми для тех же цифровых угроз (вирусов, троянцев, атак, направленных на отказ в обслуживании, и т.д.), которые повсеместно обрушиваются сейчас на ПК и другие сетевые устройства.

| На конференции CTIA Conference, проходившей в мае 2012 г. в Новом Орлеане, представители компании AT&T продемонстрировали новую модель автомобиля Ford Focus Electric. Система MyFord Mobile, подключающаяся к беспроводной сети AT&T, позволяет удаленно получать доступ к машине с помощью стандартных технологий беспроводной связи. У специалистов по безопасности вызывает тревогу то, что использование стандартных технологий откроет хакерам путь к взлому электронных систем автомобиля |

Обычно с помощью дополнительных систем осуществляются блокировка ключевых компонентов автомобиля в случае кражи и последующая разблокировка, после того как опасность исчезает. Речь не идет о взломе автомобиля или создании новой функциональности, которой не существовало ранее.

Но это не означает, что такого не может произойти в принципе.

«В ходе наших исследований мы показали, что через уязвимости в программном обеспечении можно проникать в электронные системы автомобиля и создавать совершенно новый функционал, не поддерживавшийся до этого», – отметил Стефан Сэвидж, профессор кафедры информатики и вычислительной техники Калифорнийского университета в Сан-Диего.

Сервис GM OnStar, помогающий, помимо всего прочего, восстанавливать работоспособность украденного автомобиля, в настоящее время является единственной возможностью такого рода, предлагаемой поставщиком услуг в стандартном варианте. Однако круг автомобилей, которые могут быть заблокированы грамотными злоумышленниками, гораздо более широк.

Стимул к безумным поступкам

Немного утешает то, что для взлома интеллектуальной системы потребуются довольно серьезные вложения. И сейчас злоумышленникам вместо организации сложной компьютерной атаки гораздо проще воспользоваться привычным набором отмычек.

«Сценарий, который мы наблюдали в Остине, не мог бы произойти с системой, не подключенной к сети, – заметил Дэн Бедор, один из топ-менеджеров компании Nissan North America. – Наши модули управления автомобилями представляют собой отдельные системы, которые не объединены в сеть.

Поэтому масштабы любого взлома ограничены лишь одним транспортным средством. Если обездвижены сразу 100 автомобилей, можно с уверенностью говорить о наличии дополнительного оборудования или программного обеспечения, установленного поставщиком тех или иных услуг.

Именно так все и произошло в Остине».

Тем не менее при наличии в компьютерных системах автомобилей уязвимостей переход угонщиков от физического проникновения к компьютерному – всего лишь вопрос времени. А наиболее вероятным сценарием представляются атаки недовольных сотрудников, способные причинить самый серьезный ущерб.

Внутренняя угроза

Есть два основных способа, с помощью которых атакующий теоретически может получить доступ к внутренней автомобильной сети. Первый из них предполагает физический доступ через любого человека, оказавшегося на какое-то время внутри машины.

Атакующий может подключить опасные компоненты к внутренней сети через порт OBD-II (one-board diagnostic), обычно расположенный под приборной панелью.

После короткого сеанса связи программа-злоумышленник проникает в электронные блоки автомобиля.

Аналогичным образом зловредные компоненты можно внедрить перед отправкой машины дилеру или при покупке владельцем автомобиля дополнительного оборудования (например, музыкальной системы или сигнализации).

Сэвидж продемонстрировал ПО, которое, захватив контроль над автомобилем, обращается через Интернет к серверам инициатора атаки за дальнейшими инструкциями. После этого злоумышленник может выполнять любые операции по своему желанию: блокировать автомобиль, прослушивать разговоры внутри салона, включать тормоза и т.д.

Доступ можно получить и через беспроводные интерфейсы. «Автомобили сейчас не только оснащаются большим числом внутренних компьютерных устройств, но и начинают все активнее выходить во внешний мир», – отметила Франциска Реснер, исследователь лаборатории Вашингтонского университета, занимающейся изучением вопросов безопасности и конфиденциальности.

Взлом BMW через диагностический порт

Число краж автомобилей BMW в Великобритании возросло после того, как воры обнаружили, каким образом можно обойти систему сигнализации. С помощью устройств, подключаемых к порту OBD, злоумышленники программируют заготовки брелков и ключей, а затем подальше отгоняют похищенные машины.

Анализ показывает, что все кражи совершаются однотипно.

После проникновения в автомобиль через разбитое окно или путем установки в непосредственной близости от него станции радиоэлектронных помех, блокирующей сигнал с брелка и не дающей поставить машину на охрану, воры подключаются к разъему OBD-II. Потом они получают уникальный цифровой идентификатор ключа, программируют собственный брелок, вставляют ключ и угоняют автомобиль.

По словам Гэвина Уорда, менеджера BMW по связям со СМИ в Великобритании, в компании знают об этом и потому занимаются поисками способов защиты от такого взлома. Через указанную брешь в системе безопасности можно проникнуть в любую модель BMW, начиная от первой и заканчивая X6.

Проведенные исследования показали, что порт OBD-II стал основной точкой проникновения взломщиков в компьютерную систему автомобиля. Через этот порт они получают доступ к шинам основных сетевых контроллеров, вследствие чего способны подчинить себе все компоненты автомобиля в полном объеме.

Хакеры могут заразить компьютеры автомобиля вредоносным кодом и через музыкальный диск или файл с песней, который внезапно «оживает» на iPod или другом проигрывателе. Еще один вариант связан с установкой программы, атакующей мультимедийную систему автомобиля при ее подключении к Интернету.

«В настоящее время Интернет рассматривается лишь как гипотетически уязвимое место, – сообщила Реснер. – В ходе наших исследований мы записали зловредный файл на CD, и он проник внутрь системы через уязвимость в аудиокомпонентах.

Таким образом, было доказано, что хакеры, имеющие доступ к автомобильной сети, способны установить полный контроль над большинством компьютерных компонентов машины. Это позволит им совершать самые разные опасные действия, в частности, отключать тормоза и световые приборы.

Мы показали также, что атакующие могли бы использовать обнаруженные уязвимости, для того чтобы вести шпионскую деятельность. В качестве примера здесь можно привести извлечение конфиденциальных данных GPS из системы с последующей отправкой их заинтересованным лицам.

А если хакер сумеет перепрограммировать компьютерную противоугонную систему, автомобиль без особого труда в любой удобный момент можно будет похитить».

Большая часть рисков связана с увеличением числа компонентов, управляемых компьютером и недоступных для ручного контроля, а также с подключением к внешнему миру через Интернет или по беспроводным каналам связи.

Транспорт правоохранительных органов

Атаки на транспортные средства правоохранительных органов несут в себе угрозу жизни как полицейских, так и случайных прохожих. В июне Управление общественной безопасности штата Аризона стало жертвой хакеров, выложивших в Интернете сотни конфиденциальных файлов правоохранительных органов, протестуя против вновь принятого закона, который они посчитали расистским.

В ходе атаки хакеры отобрали учетные записи сотрудников законодательных и правоохранительных органов штата Аризона и опубликовали информацию об их кредитных картах, фотографии, электронные письма и документы, в том числе списки адресов, имен и паролей других офицеров полиции Аризоны.

«Если злоумышленники получат доступ к нашим автомобилям, взломав, скажем, нашу систему GPS, многим офицерам угрожает реальная опасность, – подчеркнула глава пресс-службы Управления общественной безопасности штата Аризона Стэйси Дилон. – А в случае вывода из строя системы GPS, резервные автомобили не смогут оперативно доехать по назначению».

Полицейское управление уже сейчас принимает определенные меры безопасности. Так, если патрульный автомобиль на протяжении 45 мин в течение какого-либо часа стоит на месте, система автоматически выдает соответствующий сигнал диспетчерам, и уже те связываются с экипажем.

| На выставке, проходившей в Гонконге в мае 2012 г., демонстрировался роскошный седан Jaguar XJ Ultimate стоимостью 515 тыс. долл. с подключенным к нему планшетным компьютером iPad. Некоторые обозреватели опасаются, что именно через этот компьютер злоумышленникам и удастся проникнуть в электронные системы автомобиля |

Рик Перин, вице-президент союза полицейских г. Месы, согласен с тем, что хакеры способны остановить полицейские машины. «В наших транспортных средствах используется карта GPS, которая постоянно обновляется, – пояснил он.

– Помимо всего прочего, она информирует диспетчера о том, где находится патрульный автомобиль. Вмешательство в работу системы GPS способно направить экипаж совсем в другую часть города, подвергнув его товарищей опасности».

«Наиболее вероятно проникновение хакеров через вспомогательные продукты, – считает Андре Ваймерскирх, генеральный директор компании Escrypt, поставляющей встроенные системы безопасности.

– Поэтому владельцам бизнеса, использующим вспомогательные средства для оснащения своего автопарка, скажем, системами GPS, очень важно с самого начала хорошо продумать все вопросы, связанные с безопасностью».

Вспомогательные продукты работают аналогично системе дистанционного запуска двигателя, которую нередко можно встретить в автомагазинах. Средства дистанционного запуска нарушают целостность системы противоугонной защиты и упрощают злоумышленникам похищение автомобиля.

Угрозы известны, но пока еще не слишком актуальны

«Действительно, мы можем удаленно заблокировать тормоза у машины, находящейся от нас на расстоянии в тысячи километров, но эта опасность сейчас не явная и не столь очевидная, – отметил Сэвидж. – Взлом подобного рода требует больших финансовых и временных затрат.

Для начала злоумышленникам придется приобрести автомобиль, аналогичный тому, который они собираются взломать. На то должны быть достаточно веские причины – вряд ли кто-то возьмется решать такую задачу бесплатно.

А с учетом того, сколько денег и времени придется потратить, не думаю, что существующая угроза так уж актуальна».

Несмотря на то что опасность взлома автомобилей еще не слишком остро стоит, производители уделяют соответствующим исследованиям серьезное внимание.

«Все производители, о которых у нас имеется информация, в настоящее время тратят на изучение вопросов безопасности больше сил и средств, нежели в прошлом, – подчеркнул Сэвидж.

– Правда, ситуация осложняется тем, что ранее об этом вообще никто не задумывался».

Радует, что производители автомобилей довольно быстро сориентировались и начали применять те же методы, которые используются в отрасли ПК.

Они ликвидируют выявленные бреши в системе безопасности, внедряют средства предотвращения запуска интегрированного кода и принимают другие меры противодействия взлому.

Однако для получения ожидаемого экономического эффекта многое необходимо стандартизировать.

Главный орган стандартизации отрасли – Сообщество инженеров автомобилестроения (Society for Automotive Engineers, SAE) – пытается внедрять средства безопасности, основываясь на уже проделанной работе. Но поскольку здесь задействовано очень много различных компонентов, для получения должных результатов требуется время.

Что дальше

Исследования показали, что диагностические инструменты, используемые на автосервисах, являются потенциальным источником атак. Эти инструменты могут быть применены при использовании уязвимостей, имеющихся в автомобилях. Поэтому владельцам нужно проявлять осторожность, разрешая посторонним доступ к диагностическим портам OBD-II своих машин.

Помимо отдельных автокомпаний, интерес к этому вопросу проявляет и министерство транспорта США. В объединениях United States Council for Automotive Research (USCAR) и SAE уже сформированы рабочие группы, занимающиеся вопросами компьютерной безопасности автомобилей.

«Сейчас наступил подходящий момент, для того чтобы тщательно проанализировать эту проблему и продумать возможные пути ее разрешения, – подчеркнул Сэвидж.

– Пока у производителей и владельцев автомобилей нет повода поддаваться панике. Мы поддерживаем тесные контакты с представителями автомобильной отрасли и намерены продвигаться вперед в решении соответствующих вопросов.

Очевидно, через пять-десять лет ситуация здесь станет более ясной».

Источник: https://www.osp.ru/pcworld/2012/11/13018020

Кто может управлять вашим автомобилем за вашей спиной?

Результаты оказались неутешительными: в каждом из приложений были обнаружены проблемы с безопасностью. Вот главные из них:

- Отсутствует защита от обратной разработки, или реверс-инжиниринга. Злоумышленники могут подробно изучить код программы, понять, как она работает, и найти уязвимости. Те, в свою очередь, дают им возможность получить доступ к серверной инфраструктуре.

- Отсутствует контроль целостности кода. Преступники могут интегрировать свой собственный код в приложение, и тогда в системе окажутся две версии программы: оригинал и его вредоносная модификация.

- Отсутствует контроль рутинга — получения прав суперпользователя на устройстве. Root- права дают зловредам почти неограниченные возможности и фактически лишают приложение какой-либо защиты.

- Отсутствует защита от перекрытия окон. Вредоносная программа может показать фишинговое окно поверх оригинального приложения и украсть пользовательские данные.

- Логины и пароли хранятся в виде обычного текста, что упрощает злоумышленнику задачу их получения.

Эти уязвимости дают преступнику возможность открыть двери автомобиля, выключить сигнализацию, включить зажигание — в общем, получить если не полный, то весьма значительный контроль над машиной.

Такие атаки требуют предварительной подготовки со стороны злоумышленника: например, он должен обманом заставить владельца машины установить вредоносное ПО, которое получит root-права доступа к устройству, а затем и к приложению для управления автомобилем. Но как показывает опыт «Лаборатории Касперского», для серьёзных преступников это не представляет труда, особенно если они знакомы с техниками социальной инженерии.

«Главный вывод нашего исследования — автомобильные приложения в их нынешнем состоянии совершенно беззащитны перед атаками. Мы полагаем, что тут автопроизводителям пригодится опыт банков. Первые банковские приложения страдали от тех же проблем, что перечислены в отчёте.

Но многочисленные атаки вынудили разработчиков серьёзно поработать над безопасностью, — комментирует Виктор Чебышев, антивирусный эксперт «Лаборатории Касперского». — Автомобилям пока везёт: мы ещё не зафиксировали ни одного случая атаки на их приложения. У автопроизводителей есть время, чтобы все исправить, но неизвестно, как много.

Современные троянцы очень гибки: сегодня они могут работать как обычная рекламная программа, а завтра обновиться таким образом, что получат возможность атаковать другие приложения.».

Как не дать управление своим авто злоумышленнику?

Эксперты «Лаборатории Касперского» рекомендуют владельцам подключённых к Интернету автомобилей принять следующие меры, чтобы защитить свою машину и личные данные от кибератак:

- Не устанавливайте приложения из непроверенных источников, а лучше отключите эту опцию в устройстве.

- Если на вашем устройстве включены root-права, удалите их: это открывает почти неограниченные возможности для вредоносного ПО.

- Регулярно обновляйте операционную систему устройства. Обновления закрывают уязвимости в программном обеспечении и снижают риск атак.

- Установите на устройство проверенное защитное решение.

По словам экспертов, пока нет ни одного зафиксированного случая атаки на приложения для автомобилей. У автопроизводителей есть время, чтобы все исправить, но неизвестно, как много.

Источник: https://no-viruses.ru/new/kto-mozhet-upravlyat-vashim-avtomobilem-za-vashej-spinoj.html

Как взламывают автомобили через CAN-шину

Бьюсь об заклад, такого вы еще не видели. Да и я, признаться, тоже. Серийный Ford Focus. Рядом — инженер с ноутбуком. Одно нажатие виртуальной кнопки на ноутбуке — и вдруг грохот, специфический запах сгоревшей селитры и оседающий тальк от взорвавшейся подушки безопасности. Вместо ноутбука может быть смартфон, а вместо Фокуса — ваша машина.

Через ноутбук можно заставить машину совершать любые действия. Злоумышленники могут провернуть всё без физического подключения к автомобилю! Представьте себе, каких дел может натворить открывшаяся внезапно для водителя на скорости подушка безопасности. А можно и полностью перехватить управление вашим автомобилем!Через ноутбук можно заставить машину совершать любые действия. Злоумышленники могут провернуть всё без физического подключения к автомобилю! Представьте себе, каких дел может натворить открывшаяся внезапно для водителя на скорости подушка безопасности. А можно и полностью перехватить управление вашим автомобилем!

Автомобиль как орудие убийства

В этот раз никто не пострадал. Ведь я нахожусь в одной из лабораторий инжинирингового центра Национального исследовательского ядерного университета МИФИ. И для экспериментов здесь используют не полноценный Ford Focus, а лишь переднюю панель его салона.Молодые программисты утверждают: современные автомобили с CAN-шиной, доступом в интернет и подключением к гаджетам никак не защищены от внешнего воздействия на любую из систем. А это открывает широчайшие возможности для злоумышленников.

К примеру, едет машина в крайней левой полосе и вдруг… самостоятельно поворачивает руль и выскакивает на встречку. Водитель от неожиданности не успевает среагировать, да и пересилить электроусилитель не так-то просто. Авария, катастрофа. Для всех виновник аварии очевиден, но водитель-то ни при чем! Если он вообще останется жив после лобового столкновения.

Угрозы информационной безопасности автомобиля

Конечно, «рулить» извне можно только автомобилем, оснащенным автоматическим парковщиком. Если автопарковщика нет, можно придумать другие изощренные способы — например, дистанционно давить на газ «в пол».

Цели вмешательства извне могут быть самыми разными — от покушения на сильных мира сего с помощью «взбесившейся машины» до банальных подстав на дороге. Автоугонщики активно используют ультрасовременное оборудование и пробелы в защите систем бесключевого доступа. Уверен, что и подставщики быстро обзаведутся новыми инструментами, чтобы увеличить свои доходы.

На иномарках CAN-шины (англ. controller area network — сеть контроллеров) в бортовой электросети применяются не один десяток лет. Перешли на них и отечественные производители.

CAN-шина обеспечивает двухстороннюю связь между всеми электронными блоками и системами машины: по ней передаются команды ко всем исполнителям, а те посылают обратные сигналы, которые прочие системы безоговорочно выполняют.

В этом и кроется уязвимость современного автомобиля.

В чужой власти

Злоумышленник подключает «жучок» к проводке машины там, куда легче всего подобраться. Например, к цепи, идущей на фару или указатель поворота. Получив питание, новый блок передает любую команду в общую сеть автомобиля, и адресат (конкретный узел или устройство) ее выполняет.

Таким способом можно вывести из-под контроля водителя электронную педаль газа, электроусилитель руля, фары и стеклоочистители (ночью и в дождь их выключения хватит для аварии), дверные замки — вообще всё! Можно устроить ДТП любой степени тяжести, остановить машину, получить доступ в салон, дезориентировать водителя.

Принцип активации «жучка» — на выбор преступника: по времени, по координатам, с помощью дистанционного управления.

В качестве демонстрационного стенда используют приборную панель Фокуса с практически полным набором электронных блоков. Например, дистанционно можно увеличить обороты — и машина начнет неконтролируемое ускорение — и готова авария.В качестве демонстрационного стенда используют приборную панель Фокуса с практически полным набором электронных блоков. Например, дистанционно можно увеличить обороты — и машина начнет неконтролируемое ускорение — и готова авария.

Возможен иной путь — через внешние сети. Мультимедиасистема автомобиля не имеет доступа в интернет? Не проблема! Хакеры будут действовать через ваш подключенный к Глобальной паутине смартфон.

Вы же подключили его к головному устройству машины через Bluetooth для общения по громкой связи? Этого достаточно, чтобы он послужил шлюзом для доступа к бортовой мультимедийной системе, а через нее по CAN-шине и ко всей электронике автомобиля.

И снова появляется возможность отправить любую разрушительную команду. Аналогичным образом можно использовать модули ЭРА-ГЛОНАСС и навороченные сигнализации.

Наконец, еще один способ вывести машину из-под контроля — залить в штатный блок прошивку, содержащую в себе вредоносный код. Дойдя до него, система выполнит команду, не заподозрив подвоха. Более того, после этого инородные строки могут исчезнуть из программы — и ни одна экспертиза не обнаружит их следов. Крайним будет водитель!

Коробочка с сюрпризом

Мы все свято уверены, что «восстание машин» возможно только в автопилотируемом будущем, а нынешние автомобили находятся под нашим полным контролем. Но после рассказов программистов МИФИ об уже существующих угрозах мне стало не по себе: оказывается, взломать можно даже недорогую Ладу — например, мою редакционную Весту, пока она стоит на институтской парковке.Проблема настолько серьезна, что ею заинтересовались люди в штатском. Именно по их просьбе специалисты инжинирингового центра МИФИ разработали «вакцину» против вредоносного вируса.

Устройство представляет собой небольшую микросхему размером с корпус ключа зажигания. Ее подключают к CAN-шине и «обучают» — прописывают количество «легальных» блоков, характеристики вредоносных программ и команд.

Как только «коробочка» распознáет лишний блок, она идентифицирует его как вирус и заблокирует деятельность вредоносного устройства.

Дополнительно установленное оборудование вроде сигнализации и парктроника можно прописать отдельно.

От вмешательства через интернет, мультимедийную систему, модуль ЭРА-ГЛОНАСС или GSM-модуль сигнализации, а также от воздействия «лишних» строк штатной прошивки защищает специальный алгоритм. Он распознаёт постороннюю команду и отменяет ее. Проверил в деле сам: при наличии этой «коробочки» приборная панель Фокуса не реагирует на сторонние действия с подключенного ноутбука.

Разработка способна частично выполнять и противоугонные функции.

Если воры попытаются использовать свое электронное оборудование, его работа будет блокирована: «коробочка» воспримет его как несанкционированный блок в конфигурации сети.

Но от дистанционного отключения сигнализации умный чип не спасет. Он ведь не знает, откуда пришел сигнал на снятие с охраны — со штатного брелока или с его двойника.

Мифический герой

Разработка полностью отечественная — от идеи до сборки. Разве что часть компонентов микросхемы заказали за границей: наши заводы подобных не производят. Потенциальный интерес к устройству огромный. Сотрудники инжинирингового центра готовы взломать любой автомобиль и доказать его уязвимость.

Отсутствие громких заявлений мировых автоконцернов, что именно их машина умеет противостоять хакерам, косвенно свидетельствует о том, что защита требуется всем. И программисты МИФИ готовы дать автомобильному миру средство от вредоносных вирусов.

Быть может, хоть на этом поприще мы окажемся впереди планеты всей. Дело за масштабными испытаниями и внедрением.

А пока я лелею надежду, что автомобилисты получат эффективные средства защиты от преступников раньше, чем те выйдут на принципиально новый уровень.

Как взламывают автомобили через CAN-шину

Источник: https://www.zr.ru/content/articles/912117-antivirus-dlya-avtomobilya/